利用CPU卡加密協處理器技術實現安全功能

文章出處:http://5052h112.com 作者:寶興達 人氣: 發表時間:2011年09月26日

PC軟件的盜版一直是困擾軟件行業發展的主要問題,同樣,在嵌入式應用領域,隨著近些年黑客技術和芯片解剖技術的發展,嵌入式系統所面臨的攻擊也越來越多,隨之而生的防抄板技術也引起了產品設計者的重視。

產品設計者目前所面臨的問題主要是黑客對產品的仿制,其目的是獲得產品設計技術或者降低產品設計成本,攻擊手段主要是抄襲產品設計者的線路板布線圖和拷貝獲得產品運行程序。

目前市場通用的ARM,DSP、單片機通常的安全防護手段很少,更多的程序暴露在透明的Flash或EEPROM中,面對不斷發展的攻擊技術以及黑客之間的競爭,產品的破解時間和成本越來越低,相對于產品仿制者獲得的巨大利益,有時其破解成本甚至可以忽略不計。尤其在一些非行業用戶的產業,如游戲機業,消費電子業,甚至出現了仿制產品大大多于自有產權產品的現象。因此,如何保護自身的利益,是產品設計者目前經常面對的問題,魔道相爭,也促進了嵌入式系統防抄板技術的發展。

嵌入式系統更高的防護技術意味著更高的成本,但對于受到攻擊的產品而言,往往是產銷量大的消費電子產品,為增加防護技術所增加的產品成本會削弱產品的價格競爭能力,因此,市場上流行的防抄板安全技術及產品多屬于低成本的解決方案。下文將對這些主流方案做一些技術解析。

1、 早期的口令認證防護技術

幾年以前,產品設計者通常使用一個邏輯加密卡芯片來給產品定義唯一序列號或者存儲序列號,這種邏輯加密存儲器必須通過口令認證后才能進行讀寫,這種防護技術面對黑客的示波器,口令和明文傳輸的數據可輕易被獲得,防護技術已經完全失效和過時。

2、 動態口令認證防護技術

為了避免線路監控固定口令的缺陷,一些防護芯片采用動態口令技術,基本原理是防護芯片和MCU內置相同的密鑰和相同的對稱算法,利用隨機數作為通訊數據,MCU判斷防護芯片的計算結果正確與否,來決定程序是否繼續運行。這種產品和技術解決了認證過程線路監控的問題,但實際防護作用微乎其微。因為MCU本身沒有硬件防護功能才選用防護芯片,而這種防護芯片的硬件安全性甚至不如MCU,其內部存儲的密鑰可以很容易的被獲取。更重要的一點,MCU在安全防護上僅僅做了一個認證流程,可以很容易地被能夠修改程序的黑客輕松跳過。目前市場上這種芯片的銷量雖然很大,但缺乏真正防護效果,實際上無償增加了產品設計者的成本。

3、 動態口令認證+數據存儲技術

為了解決僅僅簡單認證的問題,有些公司繼續使用安全存儲技術,防護芯片內置動態口令和認證算法,并具有數據存儲功能,首先使用復雜的動態雙向認證技術,獲得存儲器的讀寫權限,然后讀寫敏感的數據信息。這種防護芯片,硬件具有一定的安全性,因此具有一定的防護作用。但是MCU端的安全性并沒有解決,黑客可以通過攻擊MCU端的程序獲取算法和密鑰,通過認證后監控讀寫通道獲取敏感數據,因此其安全性也受到了一定的局限。

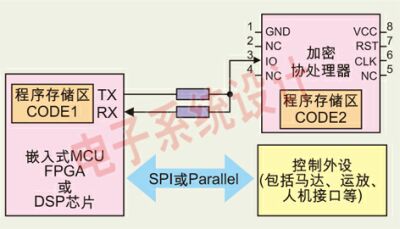

采用CPU卡加密協處理器技術的功能示意圖。

4、 CPU卡通用COS保護技術

CPU卡在SIM領域和金融領域的廣泛應用,使得其安全性得到了很大的認知。金融應用以及SIM卡巨大的發卡量所帶來的潛在安全風險,使CPU卡面臨的安全挑戰是最大的,因此CPU卡的硬件安全防護技術是比較全面的,而且在不斷的升級,國際權威機構也有針對CPU卡的安全認證,其認證費用非常昂貴,使得CPU卡的設計和生產商往往是國際性的大公司,這也增加了人們對CPU卡的信任。

目前常用CPU卡的安全性往往體現在硬件和軟件兩個方面:

CPU卡的硬件設計通常增加了很多的傳感器,如高壓和低壓傳感器,頻率傳感器、濾波器、光傳感器、脈沖傳感器、溫度傳感器等,這些傳感器可以清晰地感覺到外部環境的變化,可以有效防止黑客利用改變硅片外部環境而誘導芯片誤感應的半入侵攻擊。為了對付物理攻擊,CPU卡在芯片內部對存儲器和總線系統進行加密,存在芯片上的數據本身用強大的密碼算法進行加密,即便是攻擊者能夠得到這些數據,也只能獲得無用的信息。另一方面,采用有效的屏蔽網對攻擊者構成有效的屏障。采用微米級的超細保護線來覆蓋安全控制器。這些保護線被連續地監控,如果某些線與其它短路、切斷或損壞,就會啟動報警。采用這么多層次的保護措施,就可以對控制器起到相當的保護作用,以免于遭受物理攻擊。另外,CPU卡往往內部還具有真隨機數發生器和硬件加密協處理器,以增加計算的安全性和速度。

除了CPU卡硬件安全性,CPU卡還使用內部操作系統COS來實現數據的安全管理,如使用安全狀態機來實現數據讀寫的權限管理,通過隨機數認證機制獲取存儲器的權限,卡內存儲的數據也可以使用密文或者動態密文的方式進行線路通訊,這些技術基本能夠解決在防護芯片一端的數據安全性。

目前,采用CPU卡進行防護已經成為一種領先技術,CPU卡在SIM領域的巨量應用使得其成本也能夠逐漸下降到被設計者接受的程度。

但是,CPU卡盡管比較安全,但依然還沒有解決MCU一端的安全問題,對稱算法的使用使得在MCU端依然要暴露算法和密鑰,另外,對于CPU卡的使用者而言,COS功能已經設計好,只能被動使用固定指令,功能擴展困難,而且第三方COS的權威性也會受到人們的擔心和質疑。

5、開放的CPU卡加密協處理器技術

CPU卡實際上依然是一個單片機,盡管其加載了各種安全技術,但其等同于一個迷你接口的安全單片機,針對COS廠商的軟件開發人員而言,COS編程等同于單片機開發,所使用的開發工具和編程語言與單片機甚至是相同的。因此,如果采用CPU卡做為主MCU的一個安全協處理器,輔助MCU工作,使得一些重要程序或者數據處理過程在CPU卡內部完成,將解決MCU一端的安全問題,同時CPU卡內部通常也具備很大的數據存儲空間(20K-120K字節),安全計算加大容量安全存儲,也大大提高了CPU卡應用的性能價格比。

但是對于單片機工程師而言,編寫COS或者與CPU卡進行通訊的過程中,面臨的最大困擾是復雜的ISO7816協議,為了解決這個問題,有些技術使用先在CPU卡內部放置通訊固件,將ISO7816協議變成普通的串口協議,這樣工程師就能夠象針對單片機編程一樣輕松自如地對安全單片機進行編程了。

開放的CPU卡加密協處理器技術相對于傳統的認證技術具有非常大的優勢,依托安全的CPU卡硬件平臺作為安全協處理器,設計工程師可以在安全協處理器內部隨意自如的實現自己的設計思路,不受第三方COS的制約,將設計思想和敏感數據完全控制在自己手中。

目前,北京寶興達信息技術有限公司開發的這種新興產品ESPU0808已經引起了人們的興趣,在很多領域得到了成功的應用,如在游戲機內部,使用ESPU0808來計算人機博弈的中獎概率,在門禁應用領域,利用ESPU0808對正常用戶和黑名單進行管理,這項技術不僅增加了算法的安全性,同時減少了主MCU的負擔。

使用這項技術依然有一些問題需要考慮,在CPU卡加密協處理器內部運行的程序要具有很好的隨機性,簡單的程序和過少的數據交互會增加黑客的攻擊機會。

隨著技術的進步,防抄板技術也在日新月益,不斷地發展,以對抗不斷增強的黑客攻擊手段。